主页 > imtoken testflight下载 > 【美国比特币】黑客对ETC网络发起51%攻击,盗取80

【美国比特币】黑客对ETC网络发起51%攻击,盗取80

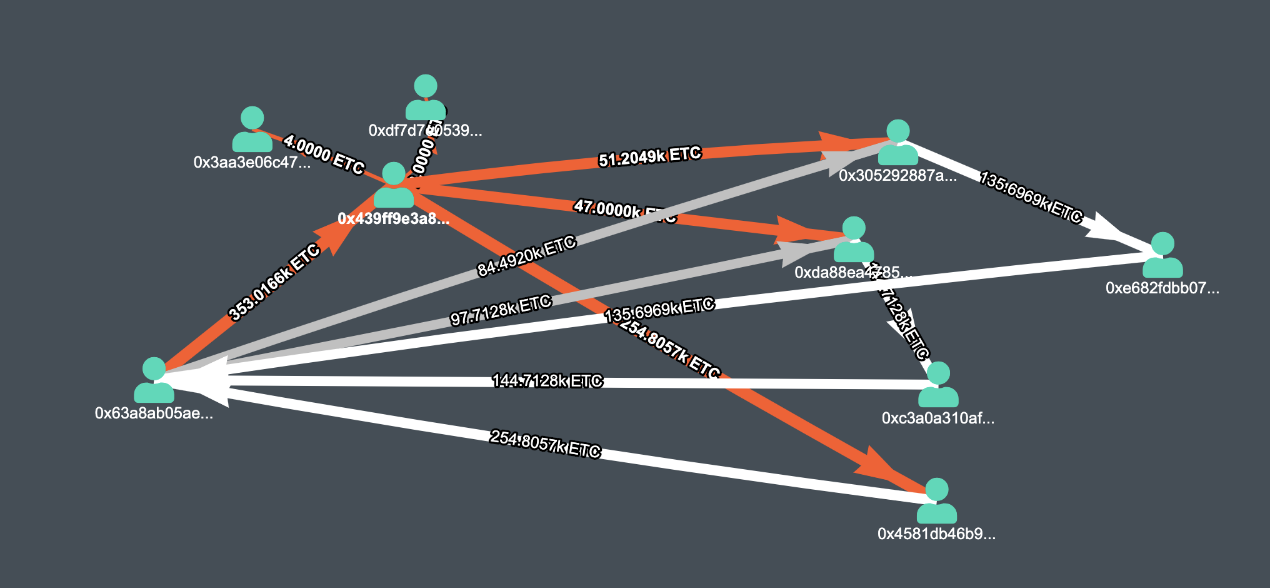

攻击者插入的交易(重组链)

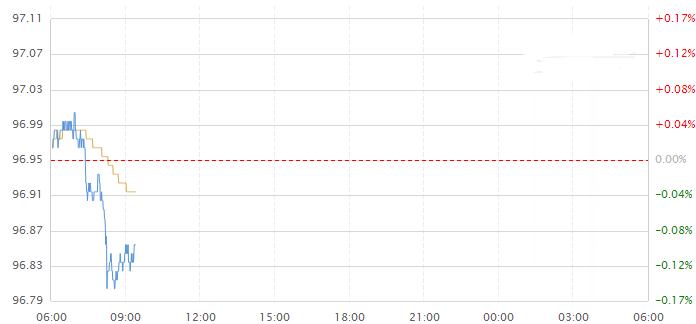

在攻击过程中,矿工只插入了 11 笔交易。 这一事实可能引发了“有罪的矿工在挖矿时无法访问互联网”的猜测。 值得注意的是,这些交易并没有发送到其他矿工的交易内存池,因此不会被网络阻塞。 中的其他矿工。

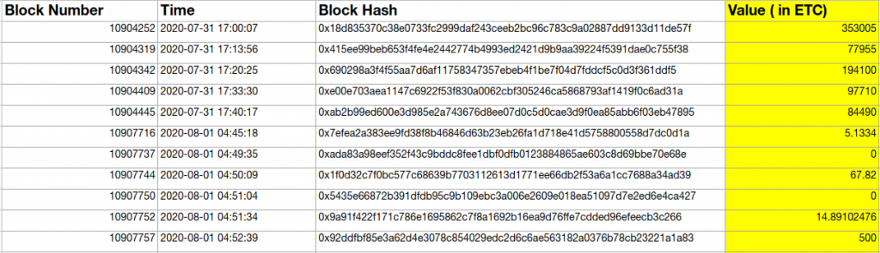

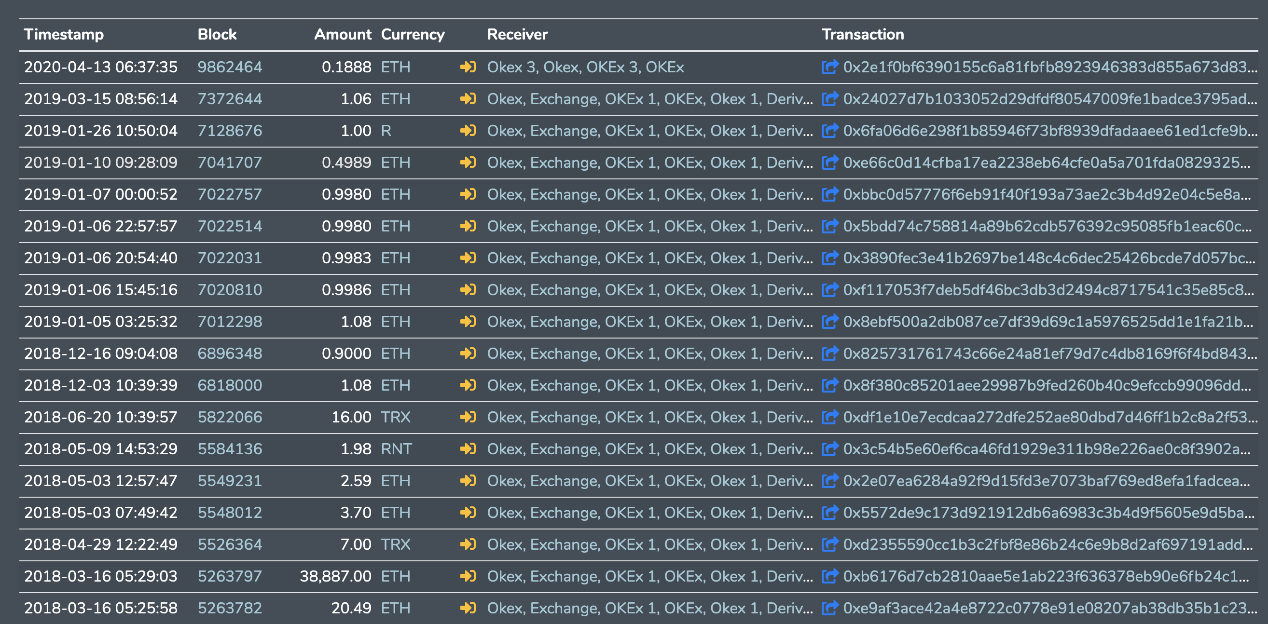

看看这些交易:

请注意,前五笔交易具有较高的 ETC 价值。 让我们一一检查这些交易。

第一笔交易(价值353005 ETC)

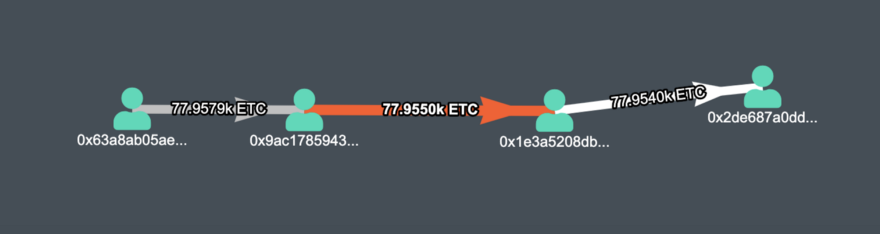

第二笔交易(价值77955 ETC)

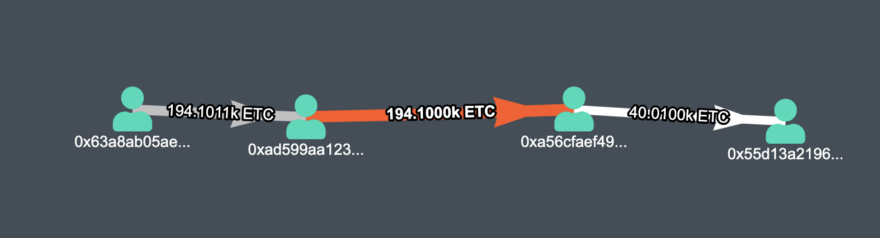

第三笔交易(价值194100 ETC)

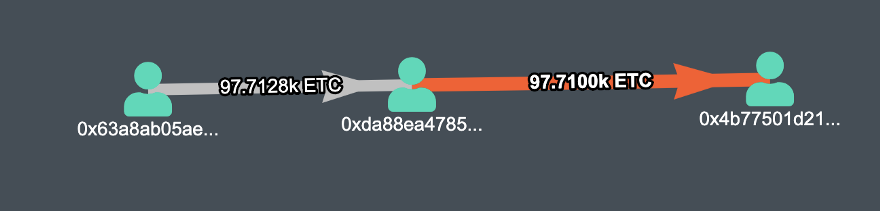

第四笔交易(价值97710 ETC)

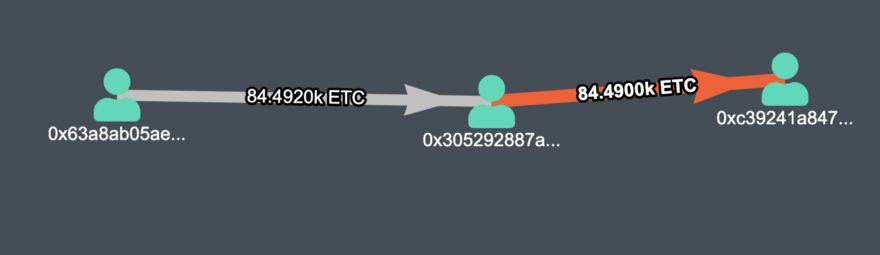

第五笔交易(价值84490 ETC)

比较这些交易,您会注意到以下模式:

●金额以千ETC为单位

●所有交易均源自地址0x63a8ab05ae4a3bed92580e05e7dce3b268b54a7f

●从攻击前的7月1日(即7月1日)开始,所有交易均在40分钟内完成。

准备好对你的钱包进行 51% 攻击

要执行 51% 攻击,攻击者必须将钱存放在他/她控制的钱包中。 攻击前有5个地址准备好余额:

0x439ff9e3a81a4847d0c2041c06e5a272883f69f2,从0x63a8ab05ae4a3bed92580e05e7dce3b268b54a7f收到353K ETC,2020年7月29-30日22笔交易

0x9ac1785943ead4dafb2198003786b4b29143f081在2020年7月30-31日的7笔交易中从0x63a8ab05ae4a3bed92580e05e7dce3b268b54a7f收到78K ETC

0xad599aa123c2b5b00773b9bfadacf8c3e97ea72d,于2020年7月30-31日在16笔交易中从0x63a8ab05ae4a3bed92580e05e7dce3b268b54a7f收到194K ETC

0xda88ea478545581eafffa3598fd11fc38f13c508 在2020年7月30日至31日的7笔交易中从0x63a8ab05ae4a3bed92580e05e7dce3b268b54a7f收到了97,700 ETC

0x305292887ad1ffa867e8564c804575f3d7a19a1f 在2020年7月30-31日的5笔交易中从0x63a8ab05ae4a3bed92580e05e7dce3b268b54a7f收到84K ETC

总体而言,攻击前这些地址上的 ETC 总价值约为 807,000 ETC(560 万美元)。

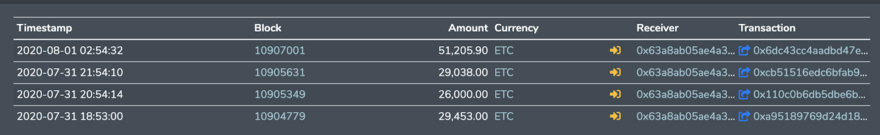

非重组链中的交易

攻击开始时,没有人知道,因为攻击者没有发布任何区块。 然而,攻击者创建了一个私人交易,我们将其记录在第二个数据集(未重构链)中。

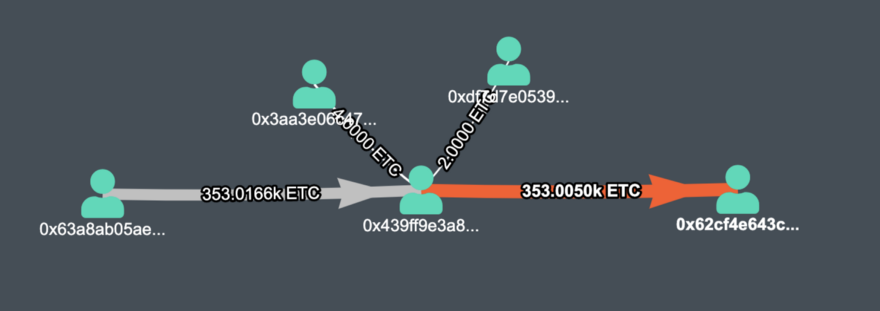

该图扩展了我们之前提到的地址,显示了攻击者如何从交易所提取资金到他/她自己的钱包,然后将资金重新发送到交易所。

合并非重组链和重组链的数据时,我们可以看到在非重组链中,资金流回交易所:

●在攻击之前,钱从地址0x63a8被提取到5个不同的地址。 我们认为 0x63a8 是交易所钱包;

●在攻击过程中,钱通过1-3个中间地址返回到0x63a8;

● 结果比特币黑平台,从0x63a8 交易所提取的所有资金都回到了0x63a8 交易所,并且这些交易得到确认,因为没有人知道正在进行的攻击。

例如,以下交易显示了攻击者如何为小型交易所汇款:

这在未重组的链中可见,其中交易至少 12 小时有效,同时矿工私下创建新区块。

结果,攻击者成功地对以太坊经典进行了 51% 的攻击,获得了 807K ETC 加挖矿奖励(13K ETC)。 总额约为 5,650,820 美元。 远远超过花在攻击上的钱(192,000 美元)。

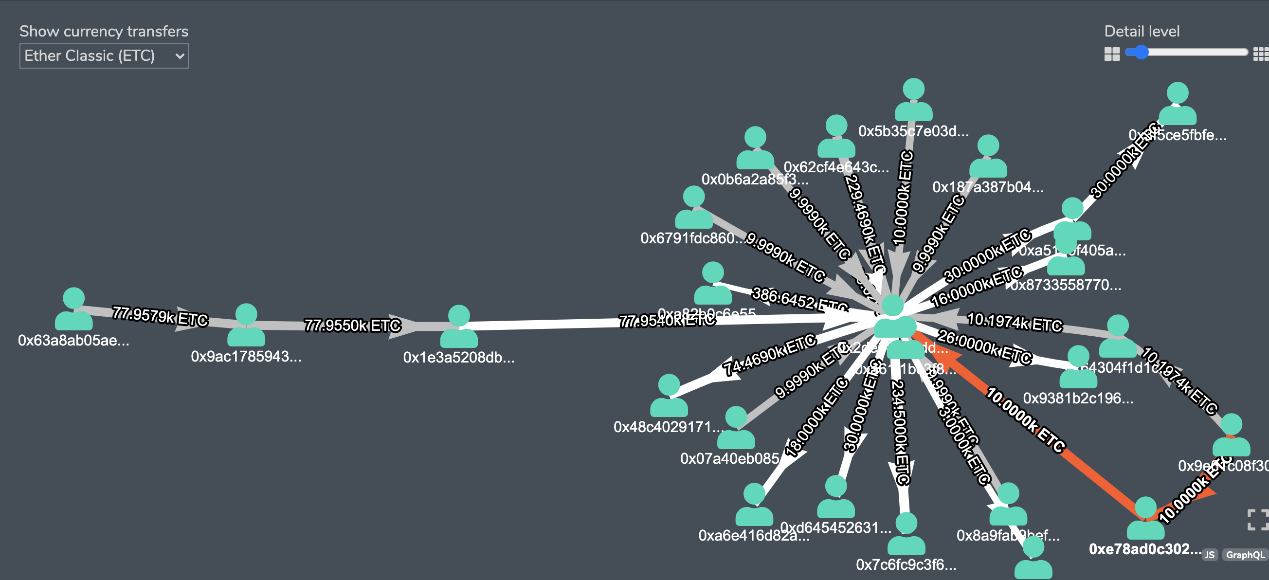

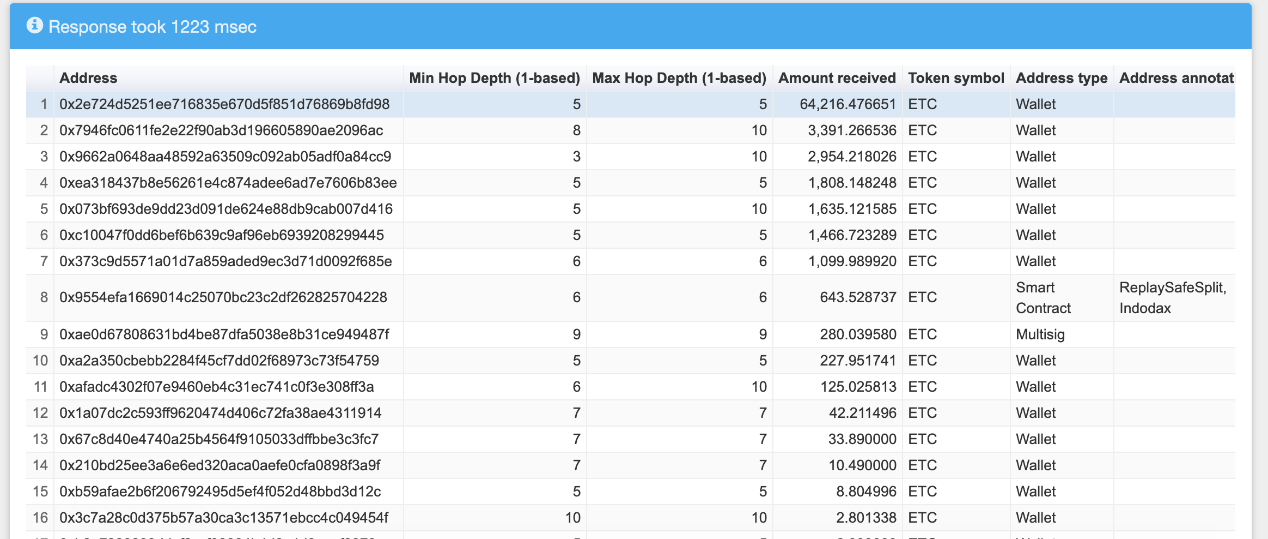

黑客双花ETC

攻击者现在需要将他/她钱包中剩余的双花 ETC 货币化。 在这里,我们看到了一种典型的拆分多个地址和多跳传输的模式。

然而,借助我们的 Coinpath™ 技术,我们两次跟踪了已用的 ETC。 在撰写本文时,当前的分布是:

识别加密货币交易所

我们不知道地址 0x63a8ab05ae4a3bed92580e05e7dce3b268b54a7f 的确切所有者比特币黑平台,但由于大量交易和其他行为模式,我们非常有信心这是一个加密交换。

我们可以猜测的是,该地址属于 OKEx 交易所或其关联公司。 以太坊主网中的同一地址与 OKEx 钱包有很多相关活动。

区块链生态智能Anchain.ai CEO Victor Fang证实,该地址属于OKEx交易所。